Sécurité Cloud : Meilleures Pratiques et Comment les mettre en Œuvre

Le maintien de la sécurité d’un environnement cloud ne relève pas uniquement de la responsabilité du fournisseur de services cloud. En tant qu’utilisateur, il est essentiel de mettre en œuvre les meilleures pratiques en matière de sécurité cloud afin d’éviter que votre site web ne devienne vulnérable aux menaces.

Pourquoi la sécurité dans le cloud est-elle importante ? Parce qu’un manquement à cette règle peut avoir de graves conséquences, telles que des violations de données, une perte de confiance de la part des clients et des pertes financières.

Cet article présente les neuf meilleures pratiques en matière de sécurité du cloud computing qu’il faut mettre en œuvre. Le respect de ces pratiques vous aidera à renforcer votre environnement en nuage, à atténuer les risques et à garantir la confidentialité, l’intégrité et la disponibilité de vos données.

Sommaire

Qu’est-ce que la sécurité cloud ?

La sécurité du cloud désigne un ensemble de politiques, technologies, applications et contrôles utilisés pour protéger les ressources virtuelles, les données, les applications et les services hébergés dans l’environnement cloud.

Elle englobe des mesures de protection diversifiées qui couvrent la protection des données, la gestion des identités et des accès, la protection contre les menaces et les attaques en ligne, ainsi que la conformité aux réglementations en vigueur.

La sécurité du cloud vise à assurer la confidentialité, l’intégrité et la disponibilité des données hébergées dans le cloud tout en offrant une flexibilité et une évolutivité adaptées aux besoins des entreprises. En raison de la nature partagée et ouverte du cloud, la sécurité doit être abordée de manière proactive, en tenant compte de la responsabilité partagée entre le fournisseur de services dans le cloud et l’utilisateur, afin de protéger contre les vulnérabilités potentielles et les menaces émergentes.

Pourquoi la sécurité du cloud est-elle importante ?

La sécurité du cloud revêt une importance capitale pour plusieurs raisons clés :

- Protection contre les violations et fuites de données : La sécurité du cloud est essentielle pour protéger les informations sensibles stockées en ligne contre les accès non autorisés, les fuites d’informations et les cyberattaques, préservant ainsi la confidentialité et l’intégrité des données.

- Impact sur les pertes financières : Une brèche de sécurité peut entraîner des coûts significatifs en termes de pertes financières directes et de dommages à long terme à la réputation d’une entreprise.

- Adaptation au télétravail : Avec l’augmentation du travail à distance, sécuriser les infrastructures cloud est crucial pour garantir que les employés peuvent accéder en toute sécurité aux ressources et services nécessaires, peu importe leur emplacement.

- Conformité réglementaire : La sécurité du cloud aide les organisations à se conformer aux lois et réglementations en vigueur concernant la protection des données, réduisant ainsi le risque de sanctions et de pénalités pour non-conformité.

- Disponibilité des services : Elle assure la disponibilité continue des services et des données, ce qui est vital pour le fonctionnement quotidien des entreprises et la satisfaction des clients

Quelles sont les menaces liées à la sécurité du cloud ?

Certes, le stockage des informations dans le cloud répond parfaitement aux principales exigences de sécurité comme l’authentification, l’autorisation et l’identification. Cependant, la possibilité de cybermenaces existe toujours. Cela se produit en particulier lors de la migration de vos données vers des serveurs cloud.

Voici la liste des principales menaces de sécurité lors de l’utilisation des services cloud.

- Mauvaise configuration : Principale source de risque, avec de nombreuses entreprises confrontées à des problèmes de configuration incorrecte, souvent dus à un manque de sensibilisation ou à une supervision insuffisante.

- Menaces internes : Incidents de sécurité souvent causés par des utilisateurs internes, généralement par manque de formation ou par négligence, menant potentiellement au vol ou à la manipulation des données.

- Attaques par déni de service (DDoS) : Visent à saturer le réseau cloud avec un trafic excessif, rendant les services indisponibles, et peuvent impacter lourdement les opérations commerciales sans nécessairement entraîner de perte de données directe.

- Perte de données : Peut survenir à cause d’erreurs humaines, d’actions malveillantes, ou lors de la mise à jour de données dans les services SaaS, entraînant l’écrasement d’informations précieuses.

- API non sécurisées : L’utilisation d’API pour accéder et gérer les services cloud peut introduire des risques supplémentaires, notamment en ouvrant l’accès à des tiers non autorisés.

- Violations de données : Accès non autorisé à des informations sensibles, pouvant résulter de pratiques de sécurité inadéquates, telles que l’utilisation d’identifiants faibles ou de systèmes vulnérables, avec des conséquences potentiellement graves pour les entreprises et leurs clients.

Solutions de sécurité du cloud

Après avoir discuté des différents dangers et menaces qui pourraient affecter votre entreprise, examinons les meilleures solutions de sécurité des services en cloud afin de préserver la sécurité de vos systèmes et de vos données.

1. Choisir un fournisseur d’hébergement cloud sécurisé

Que vous souhaitiez stocker des fichiers ou héberger un site web dans le cloud, il est important de choisir un fournisseur de services sécurisé. Gardez à l’esprit les considérations suivantes :

- Réputation – recherchez des services cloud très fiables, avec une garantie de disponibilité d’au moins 99,9 %. Un bon fournisseur veille à ce que tous les fichiers et données restent accessibles sans interruptions fréquentes. Consultez des sites de témoignages tels que Trustpilot pour lire les avis des clients de la plateforme.

- Infrastructure de sécurité cloud – vérifier les protocoles tels que les pare-feu, les systèmes de détection d’intrusion, le cryptage, les contrôles d’accès et les mises à jour régulières de la sécurité. Ces mesures de sécurité cloud permettent de protéger les données et l’infrastructure contre les menaces potentielles.

- Centres de données – les plateformes de sécurité cloud fournissent généralement des informations sur l’emplacement de leurs centres de données, ce qui vous permet de choisir celui qui est le plus proche de vous ou de votre public cible afin de garantir une faible latence. Pensez également à vérifier si les installations de l’hébergeur sont conformes aux réglementations de votre région en matière de sécurité et de protection de la vie privée.

Si vous êtes à la recherche d’un fournisseur d’hébergement cloud fiable et sécurisé pour votre site web, Hostinger est une excellente option. Nous proposons une gamme de plans d’hébergement cloud conçus pour répondre à différents besoins.

Le plan Cloud Startup est idéal pour les particuliers et les entreprises qui souhaitent développer leurs projets en ligne. Il offre 200 Go de stockage, 3 Go de RAM et un CDN gratuit pour maintenir des performances maximales. Il coûte €9.99/mois.

Tous les plans d’hébergement cloud d’Hostinger sont fournis avec une infrastructure cloud sécurisée. Elle est alimentée par CloudLinux avec des conteneurs LVE pour isoler les ressources d’hébergement et maintenir une performance stable à tout moment.

2. Comprendre les risques et les responsabilités liés à l’utilisation d’un fournisseur cloud

Les fournisseurs qui proposent des services en cloud sont responsables de la maintenance de leur réseau et de la sécurité physique de leur infrastructure cloud. Cela dit, le client de cloud doit également protéger ses données. Dans le cloud computing, c’est ce qu’on appelle le modèle de responsabilité partagée.

Les violations de données sont l’un des plus grands défis auxquels sont confrontés les fournisseurs de cloud publics, ce qui peut entraîner une usurpation d’identité et nuire à la réputation de la marque.

Pour limiter les risques liés à la sécurité du cloud, vérifiez les conditions d’utilisation des fournisseurs de services en cloud pour obtenir les informations suivantes :

- Propriété des données – comprenez qui est propriétaire des données stockées sur la plateforme cloud et quels sont les droits et autorisations accordés au fournisseur. Revoyez régulièrement les termes de l’accord pour vous assurer qu’ils correspondent à vos attentes.

- Réponse aux incidents de sécurité – vérifiez les procédures et les responsabilités du fournisseur en cas d’incident de sécurité. Notez comment il gère les violations de données, son processus de notification et les mesures qu’il prend pour remédier à de tels incidents.

Important ! Si vous trouvez une vulnérabilité sur un site web Hostinger ou hPanel, rendez-vous sur cette base de connaissances pour soumettre un rapport.

- Accords de niveau de service (SLA) – ces documents définissent généralement la garantie de disponibilité du fournisseur de services en cloud, les délais de réponse en cas d’incidents de sécurité et les délais de récupération des données.

- Sauvegarde des données et récupération de l’accès – vérifiez le type de mécanismes de sauvegarde et de récupération proposés par le fournisseur. Nous recommandons de trouver un hébergeur proposant des sauvegardes quotidiennes.

- Gestion et sécurité des données – recherchez des mesures de cryptage, des contrôles d’accès et des certifications de sécurité démontrant l’engagement de l’entreprise à protéger les données sensibles.

- Exigences de conformité réglementaire – évaluez si le fournisseur de services cloud respecte les normes du secteur et les meilleures pratiques telles que le règlement général sur la protection des données (RGPD).

Si vous travaillez avec des clients, veillez à leur communiquer les risques et les responsabilités liés à l’utilisation de solutions en cloud. Soyez transparent sur la manière dont vous gérez les données et rassurez-les sur la sécurité de leurs données dans le cloud.

En outre, il est préférable de procéder régulièrement à un audit de la sécurité cloud pour vérifier si votre fournisseur de services cloud respecte les normes de l’industrie.

3. Mettre en place un système strict de gestion des identités et des accès (IAM)

La gestion des identités et des accès (IAM) fait référence aux systèmes et aux politiques permettant de contrôler l’accès aux ressources d’un environnement cloud.

Un système IAM solide garantit que seules les personnes autorisées peuvent consulter ou gérer des données spécifiques à un moment donné et de manière appropriée.

Pour établir des politiques de gestion des accès appropriées, veillez à mettre en œuvre les mesures suivantes :

- Des politiques de mots de passe forts – tous les utilisateurs doivent utiliser des mots de passe complexes et uniques qui sont difficiles à décrypter. Évitez de réutiliser les mots de passe pour empêcher les pirates d’accéder à tous vos comptes. Renouvelez régulièrement les mots de passe pour renforcer le contrôle de l’accès au cloud.

- Authentification multifactorielle (MFA) – cette fonction ajoute une couche de sécurité supplémentaire en demandant aux utilisateurs de fournir une vérification supplémentaire, comme un code unique envoyé à leurs appareils personnels.

- Contrôle d’accès au cloud basé sur les rôles – attribuer des rôles et des privilèges spécifiques à chaque utilisateur en fonction de ses responsabilités et des exigences de son travail. Ainsi, seules les personnes sélectionnées peuvent accéder aux données sensibles.

- Gestion et surveillance des journaux – suivre les activités des utilisateurs afin de détecter les anomalies et d’identifier les comportements suspects. Auditer les justificatifs d’accès pour empêcher les utilisateurs qui ne travaillent plus avec vous de se connecter à l’environnement cloud.

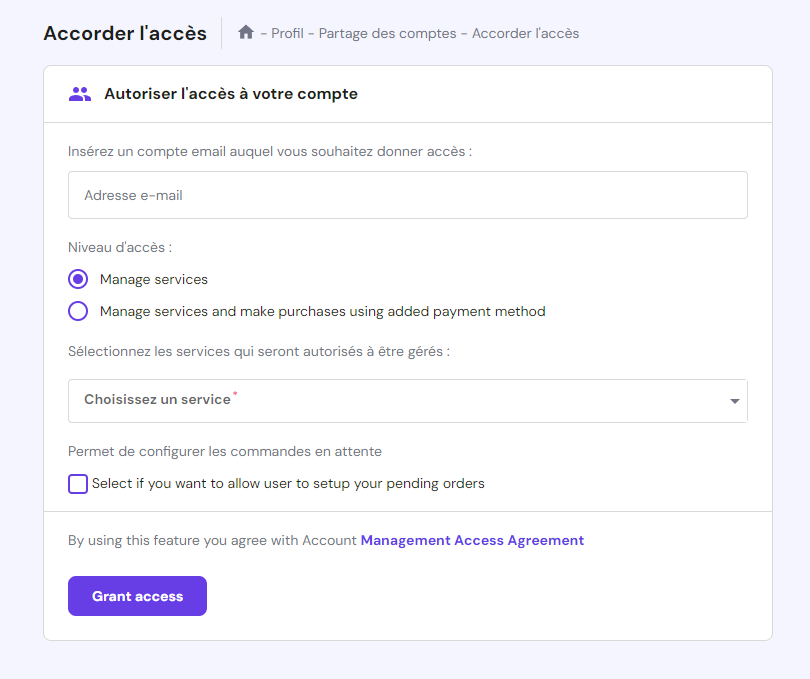

Les fournisseurs de cloud comme Hostinger proposent une fonction de partage de compte, qui permet aux administrateurs système d’accorder facilement l’accès aux ressources d’hébergement aux membres de l’équipe. Vous pouvez les inviter par e-mail, choisir les services auxquels ils ont accès et sélectionner les actions qu’ils peuvent effectuer.

4. Cryptage des données

Le chiffrement joue un rôle essentiel dans la sécurité des données et la prévention des pertes de données. Il convertit les données dans un format codé qui est illisible sans une clé de décryptage, empêchant ainsi les personnes non autorisées d’accéder aux données sensibles.

Voici quelques raisons pour lesquelles le cryptage est essentiel dans le cloud computing pour la sécurité des données :

- Respect de la conformité en matière de sécurité du cloud – certaines normes spécifiques au secteur, telles que le GDPR ou la norme de sécurité des données de l’industrie des cartes de paiement (PCI DSS), exigent le cryptage pour protéger les données.

- Protéger la confiance des clients – le cryptage des données des clients démontre votre engagement en faveur de leur confidentialité et de leur sécurité. Il favorise la confiance, la loyauté et la continuité de l’activité.

- Prévention des pertes financières – les violations de données peuvent entraîner des pertes financières considérables en raison de l’atteinte à la réputation et des poursuites judiciaires potentielles. Le cryptage permet d’éviter cela en rendant les données volées indéchiffrables.

L’une des premières étapes pour renforcer la sécurité des données dans le cloud consiste à vérifier les techniques de cryptage intégrées dans le cloud de votre fournisseur. Hostinger utilise le cryptage des bases de données avec des algorithmes de hachage sécurisés pour protéger les informations sensibles de ses clients.

Si vous souhaitez contrôler totalement la sécurité de vos données dans le cloud, l’une des meilleures pratiques consiste à utiliser votre propre clé de chiffrement.

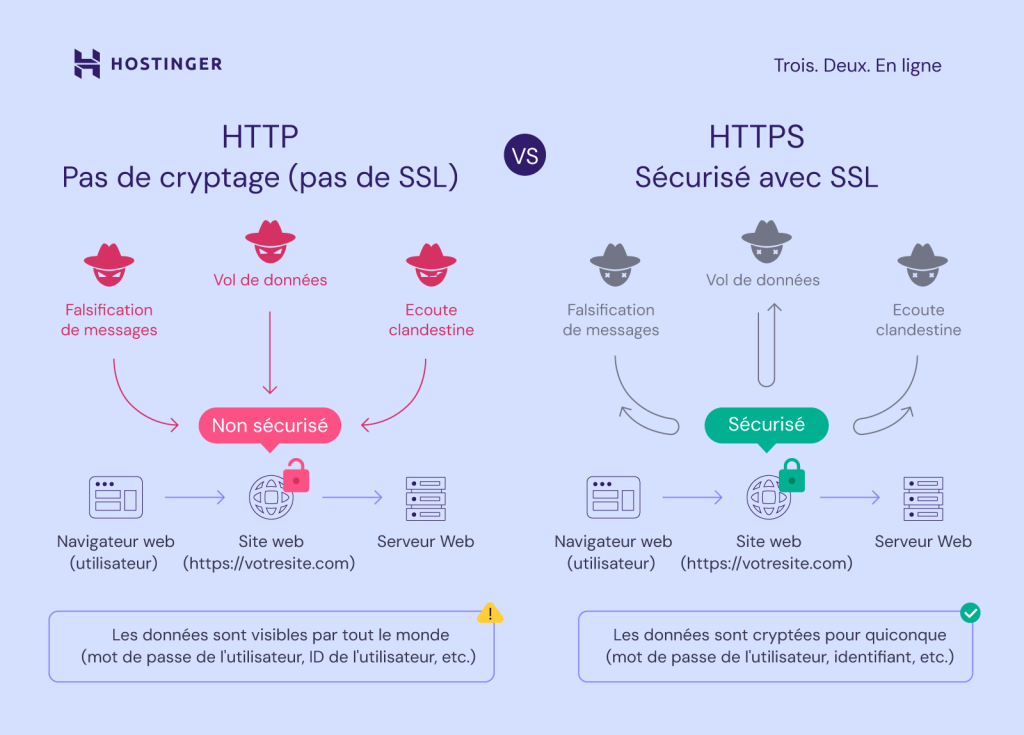

Pour les sites web, l’utilisation d’un certificat SSL est une autre étape importante. Il permet d’activer HTTPS, la version sécurisée de HTTP, qui crypte les données transmises entre votre site et le navigateur de l’utilisateur.

Tous les sites web sur Hostinger comprennent des certificats SSL gratuits qui sont automatiquement installés par défaut.

Si votre site web traite des paiements, associez-vous à une solution de paiement sécurisée qui gère le cryptage de son côté. Cela permet de protéger les données sensibles et de réduire le risque de violation lors des transactions.

Pour les utilisateurs de WordPress, envisagez d’installer des plugins de base de données dotés d’une fonction de cryptage, comme Updraft Plus. La version premium de cette extension permet de crypter les transferts de stockage sur le cloud et les sauvegardes de bases de données.

5. Mettre en place une formation à la sécurité du cloud pour votre équipe

Le rapport annuel d’Egress sur la sécurité montre que 91 % des organisations ont subi une violation de données, souvent causée par le comportement imprudent d’un employé ou par une erreur humaine.

C’est pourquoi la formation des équipes de sécurité et des autres membres de l’équipe aux meilleures pratiques en matière de sécurité cloud doit être une priorité. Cela permettra de minimiser toute négligence potentielle susceptible d’affaiblir votre infrastructure cloud et de renforcer la posture de sécurité globale.

Abordez ces sujets lors de la formation de votre équipe à la sécurité cloud :

- Appareils de l’utilisateur final – pour atténuer les problèmes de sécurité des points finaux, discutez des risques liés à l’utilisation d’appareils personnels au travail et des meilleures pratiques pour les sécuriser s’ils se connectent à un environnement cloud.

- Sécurité des données dans le cloud : apprenez aux membres de l’équipe à identifier les données sensibles et à déterminer quelles informations peuvent être partagées par le public.

- Réponse aux incidents – formez votre équipe à la gestion des incidents de sécurité, notamment à la détection, au confinement et à l’atténuation des menaces potentielles.

- Ingénierie sociale – former les employés aux techniques courantes de cyberattaque, comme l’hameçonnage, et leur apprendre à les reconnaître et à éviter d’en être les victimes.

Pour renforcer la sensibilisation à la sécurité cloud, envisagez de mettre en œuvre les stratégies suivantes :

- Établir des lignes directrices en matière de sécurité du cloud – définir les comportements attendus et les responsabilités des membres de l’équipe en ce qui concerne le respect des meilleures pratiques en matière de sécurité du cloud. Soulignez les répercussions auxquelles ils s’exposent s’ils ne les respectent pas.

- Effectuer des tests de simulation d’hameçonnage – il s’agit de mesurer la probabilité que les membres de l’équipe soient victimes d’attaques d’hameçonnage et de trouver des moyens de les réduire.

- Vérifier la santé des mots de passe des membres de l’équipe – s’assurer qu’ils utilisent une combinaison de lettres, de chiffres et de caractères spéciaux à l’aide d’un test de solidité du mot de passe.

- Utiliser une plateforme de formation à la sécurité – dans le rapport Egress, les équipes de sécurité constatent que plus de la moitié des employés ne suivent pas la formation. L’utilisation d’un logiciel comme KnowBe4 peut rationaliser le processus et le rendre plus attrayant.

- Partagez régulièrement des mises à jour informatives sur la sécurité du cloud – cela permet aux membres de l’équipe de rester informés sur les menaces de cybersécurité. Parmi les exemples de newsletter, citons Dark Reading et The Hacker News.

6. Mise en place d’un système de surveillance

Les services cloud sont généralement dotés de systèmes de surveillance continue et de détection des intrusions.

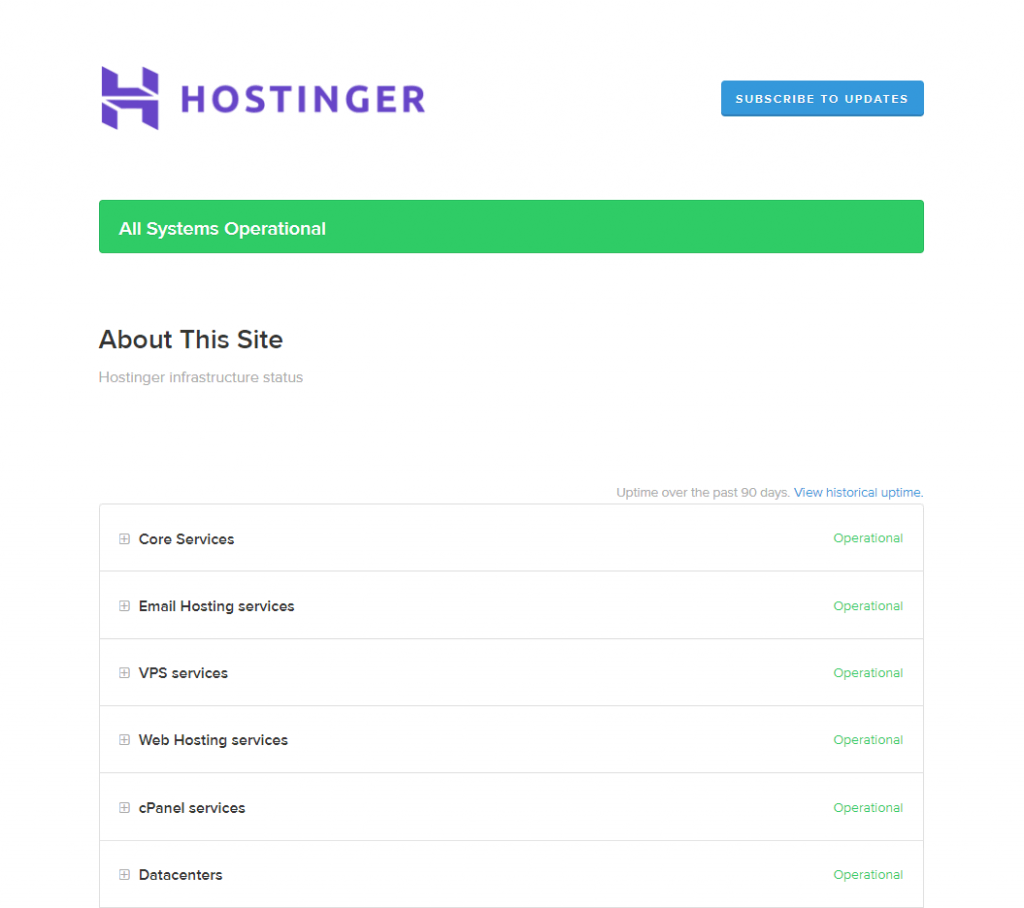

Par exemple, les outils de surveillance du cloud d’Hostinger comprennent un pare-feu d’application web et Wanguard pour surveiller le trafic du réseau 24 heures sur 24 et 7 jours sur 7. Ces solutions protègent nos systèmes contre les attaques par déni de service distribué (DDoS).

Les informations sur le temps de fonctionnement de nos serveurs sont également accessibles au public. Les clients peuvent ainsi obtenir les dernières mises à jour sur l’état de nos systèmes et anticiper la maintenance programmée.

Sur la base du modèle de responsabilité partagée, l’utilisateur final doit également suivre ce qui se passe avec ses services. De cette façon, les utilisateurs peuvent surveiller les vulnérabilités et les risques qui peuvent devenir des incidents de sécurité dans le cloud.

Voici ce que vous pouvez faire en tant qu’utilisateur final :

- Gardez la trace de vos ressources en cloud – effectuez un contrôle continu de l’utilisation des commandes afin d’identifier tout modèle anormal. Veillez à ne pas dépasser les limites de ressources pour éviter les problèmes de sécurité et de performance.

- Mettez régulièrement à jour les systèmes de votre infrastructure cloud – appliquez les derniers correctifs de sécurité à tous vos logiciels. Chez Hostinger, nous proposons des mises à jour logicielles automatiques pour les CMS et un vérificateur de vulnérabilité WordPress pour maintenir les plugins et les thèmes à jour.

- Installez un logiciel antivirus pour les appareils des utilisateurs finaux – il surveillera régulièrement tout fichier suspect et renforcera la défense contre les cybermenaces.

7. Recherche fréquente de logiciels malveillants

Les logiciels malveillants représentent une menace importante pour les performances et la sécurité des services cloud. Les logiciels malveillants sont conçus pour s’infiltrer dans les systèmes, voler des informations sensibles ou perturber les opérations normales.

Voici quelques signes qui peuvent indiquer une infection par un logiciel malveillant :

- Utilisation accrue des ressources du réseau ou du serveur.

- Changements inattendus dans vos fichiers.

- Des temps de chargement lents ou des pannes fréquentes sur votre site web.

Il est essentiel d’utiliser un fournisseur de services cloud disposant d’une protection intégrée contre les logiciels malveillants. Cette fonction permet de détecter et d’éliminer les menaces avant qu’elles ne causent des dommages importants à l’infrastructure cloud.

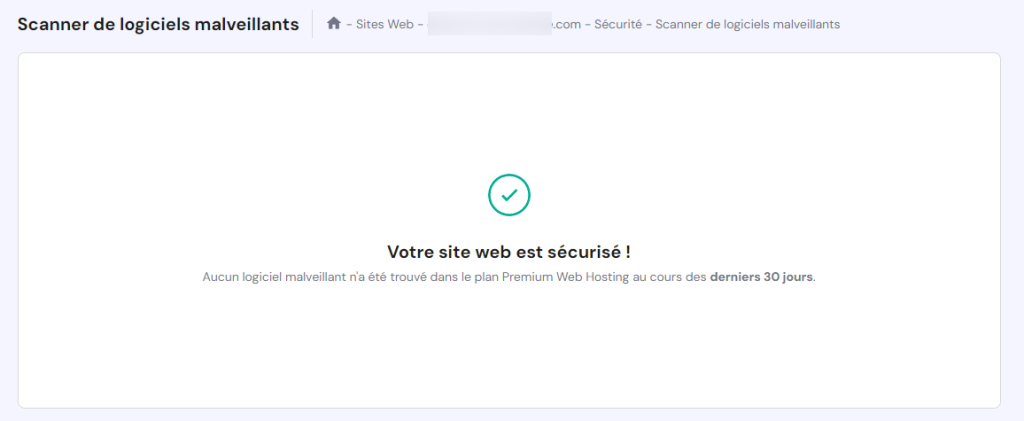

Hostinger propose un scanner automatique de logiciels malveillants. Disponible pour tous les clients, il analyse les fichiers de votre site web et nettoie ceux qui ont été corrompus afin d’empêcher le virus de se propager.

Si votre fournisseur de services en ligne ne propose pas d’outils d’automatisation de la lutte contre les logiciels malveillants, il est également possible de supprimer manuellement les fichiers affectés. Pour plus d’informations, consultez nos guides sur la recherche de virus sur un site web et sur la suppression des malwares sur WordPress.

Après avoir identifié un fichier malveillant, il convient de modifier tous les mots de passe de vos comptes cloud, y compris les identifiants FTP. En outre, envisagez de restaurer une sauvegarde propre pour supprimer toute faille de sécurité potentielle.

Maintenez également à jour tous les logiciels que vous utilisez. Les nouvelles mises à jour s’accompagnent généralement de correctifs de sécurité qui comblent les failles exploitées par les logiciels malveillants.

8. Effectuer des tests de vulnérabilité et de sécurité

Outre la mise en place d’un système de surveillance dans votre environnement de cloud computing, testez régulièrement votre niveau de sécurité actuel. Cela permet de repérer les risques et les vulnérabilités afin de les atténuer avant qu’il ne soit trop tard.

Il existe trois grands types de tests de sécurité. Examinons-les un par un.

Test de pénétration

Il s’agit de simuler des attaques réelles afin d’identifier les vulnérabilités de vos systèmes. Chez Hostinger, nous effectuons régulièrement ces tests afin d’évaluer la sécurité des réseaux critiques de l’entreprise et des plateformes hébergeant des informations personnelles.

Si vous souhaitez effectuer vos propres tests de pénétration dans le cloud, utilisez des outils tels que OWASP ZAP (Zed Attack Proxy). Il peut tester des problèmes de sécurité courants tels que l’injection SQL, les scripts intersites (XSS) et les configurations de serveur non sécurisées.

Tests de résistance

Ce type de test permet d’évaluer les performances et la stabilité d’une application web dans des conditions de forte charge. Pour les chefs d’entreprise, il est particulièrement utile lors de la préparation d’une campagne de vente ou d’une augmentation du trafic.

Des outils tels que Loader peuvent aider à simuler des conditions de trafic élevé afin d’identifier les bottlenecks potentiels et les domaines à améliorer.

Analyse de vulnérabilité

Ce processus implique l’utilisation d’outils automatisés pour rechercher les failles de sécurité que les cyberattaquants peuvent exploiter. Il peut compléter le système de surveillance de vos fournisseurs de services en cloud pour renforcer votre site web ou votre application.

Parmi les logiciels recommandés pour l’analyse des vulnérabilités, citons Qualys et Intruder. Notre article sur la réalisation d’un audit de sécurité d’un site web présente ces outils de manière plus détaillée.

Conseil de pro

Tous les clients de l’hébergement cloud d’Hostinger ont accès à notre fonctionnalité de staging WordPress. Vous pouvez configurer un environnement de staging en un seul clic pour tester les changements afin de détecter tout problème de sécurité potentiel avant de les publier.

9. Mettre en œuvre une stratégie de sauvegarde et de reprise

Nous vous avons présenté plusieurs bonnes pratiques en matière de sécurité cloud afin de protéger votre infrastructure cloud. Cela dit, les risques de catastrophes sont toujours possibles, et il est donc important de prévoir toutes les éventualités.

C’est là qu’un plan de sauvegarde et de récupération cloud s’avère utile. Il s’agit de créer et de stocker des copies de données dans un endroit distinct en cas d’incident de sécurité. Cela permet d’assurer la continuité de l’activité, de minimiser les temps d’arrêt et les pertes potentielles de données.

Les fournisseurs de services cloud proposent généralement une fonction de sauvegarde intégrée, mais la fréquence des sauvegardes varie.

Hostinger propose des sauvegardes quotidiennes avec tous les services cloud, ce qui offre une protection supplémentaire des données. Tous les fichiers seront accessibles sur hPanel, mais il est également possible de les télécharger et de les stocker à l’endroit de votre choix.

Conseil d'expert

N’oubliez pas que le client de cloud est toujours responsable de ses données, quel que soit le modèle de service cloud. Un fournisseur de services cloud ne garantit que sa disponibilité. Il doit disposer d’un système de sauvegarde des données afin d’éviter toute perte de données.

Préparez ensuite un plan de reprise après sinistre qui décrira les étapes à suivre en cas de problème technique ou de sécurité grave. Ce plan comprend généralement les éléments suivants

- Restauration des données – définir le processus de restauration des données à partir d’une sauvegarde, y compris les étapes et les outils nécessaires.

- Plans de communication – établir des canaux de communication et des protocoles pour informer les parties prenantes, les clients et les membres de l’équipe sur le problème et les progrès du rétablissement.

- Tests réguliers – tester les procédures de récupération pour s’assurer de leur efficacité et combler les lacunes ou les problèmes éventuels.

Lectures conseillées

Comment télécharger une sauvegarde de site web (hPanel + cPanel)

Comment sauvegarder un site WordPress + recommandations de plugins

Conclusion

Que ce soit pour votre vie privée, vos besoins personnels ou pour votre entreprise, l’utilisation d’un système basé sur le cloud vous aidera à économiser de l’argent, à être plus sécurisé et à faire évoluer votre entreprise au niveau supérieur.

Cependant, il est essentiel de prendre en compte la sûreté et la sécurité de votre système cloud. Il peut être vulnérable face à de nombreux facteurs, tels que les attaques DDoS, les menaces internes et les API non sécurisées. De plus, la plupart des risques de sécurité du cloud surviennent si vous ne mettez pas en œuvre de politiques de sécurité du cloud.

Que vous utilisiez des data centers publics ou privés, nous vous recommandons de commencer par ces pratiques afin de garantir un environnement de cloud sécurisé.

- Choisir un fournisseur d’hébergement sécurisé

- Comprendre les responsabilités liées à l’utilisation d’un fournisseur de services en cloud

- Mettre en place un système strict de gestion des identités et des accès (IAM)

- Cryptez vos données

- Mettez en place une formation à la sécurité du cloud pour votre équipe

Bonne chance pour bien assurer la sécurité de votre environnement cloud. Si vous avez d’autres questions n’hésitez pas à les partager dans la section des commentaires ci-dessous.